はじめに:なぜネットワーク理解が重要なのか

私たちが日々使っているITシステムは、どんなに高度なサーバーやアプリケーションを駆使していようとも、「ネットワーク」という土台の上に成り立っていることを忘れてはなりません。

クラウドサービスが当たり前となった今だからこそ、ネットワークの理解はシステム構築の根幹として、すべてのITパーソンが押さえるべき領域になっています。

システム構築の根幹にあるネットワーク

「インフラエンジニア」と聞くと、サーバーの構築や監視、クラウド環境の設計を思い浮かべる方も多いでしょう。

しかし、これらの要素はすべてネットワークと連動して動作しています。仮に高性能なWebサーバーを構築しても、DNS設定やルーティングの誤り、ファイアウォールの制限で通信できなければ、ユーザーには“つながらないシステム”として映ってしまいます。

実際に、ある業務システムのクラウド移行案件で「アプリケーションは正常稼働しているのにクライアントからアクセスできない」というトラブルがありました。原因はVPC内のサブネット設計ミスによるルーティング不備でした。

ネットワークの知識がなければ、このような問題の特定と解決は難しく、結果的にプロジェクトの信頼性にも関わります。

サーバーはネットワークと切り離せない

オンプレミスでもクラウドでも、サーバーは「独立して存在するもの」ではなく、ネットワーク上のノード(節点)として機能します。どんなに高性能なデータベースやアプリケーションがあっても、通信できなければ情報は引き出せません。

例えば、AWSでよく利用される「パブリックサブネット」と「プライベートサブネット」の違いや、セキュリティグループとネットワークACLの使い分けなど、ネットワークの前提知識がなければ、設計段階から大きなミスを招く可能性があります。

また、マイクロサービスやゼロトラストネットワークといった現代的なアーキテクチャでは、通信の経路や制御が複雑化しているため、ネットワークの基本が理解できていないと全体像を把握することができません。

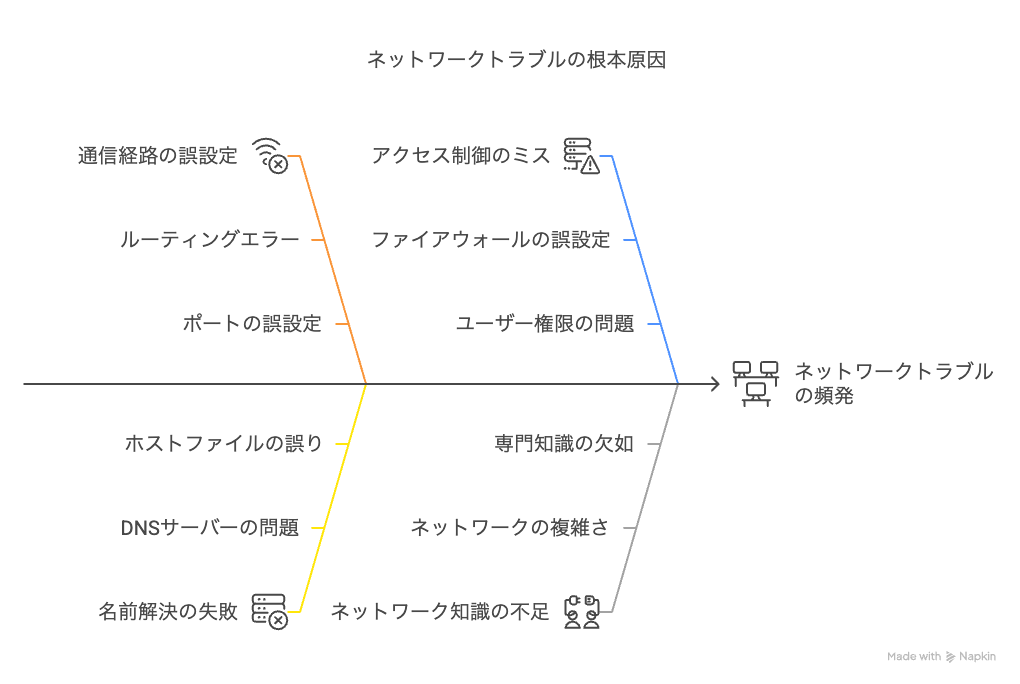

トラブルの多くは「ネットワークの理解不足」が原因

実際の現場で起こるトラブルの多くは、サーバーやミドルウェアそのものよりも、「通信経路の誤設定」や「名前解決の失敗」、「アクセス制御のミス」など、ネットワークに起因するものが非常に多いのが実情です。

それにもかかわらず、ネットワークは「難しそう」「専門的すぎる」と敬遠されがちです。しかし、ネットワークを押さえることができれば、構築・運用・トラブル対応における対応力が一段と高まります。つまり、ネットワークの理解は単なる技術的知識ではなく、ITエンジニアとしての“武器”になるのです。

サーバー構築前に押さえておくべきネットワークの基礎知識

サーバーを構築する際に「OSのインストール」や「ミドルウェアの設定」にばかり意識が向きがちですが、ネットワークの基礎が理解できていなければ、そもそもサーバーを“つながる存在”として機能させることはできません。

本章では、サーバー構築に取り掛かる前に最低限理解しておくべきネットワークの基本事項を、実例とともに紹介します。

IPアドレスとサブネットの理解(IPv4 / IPv6)

IPアドレス

サーバーの“住所”です。どの機器がどこにいるのかを示す識別子であり、通信の前提となる情報です。

ここで重要なのがサブネットマスク。これはネットワーク部とホスト部を分ける役割を担い、適切なネットワーク設計をするうえで不可欠です。

特にIPv6では、より多くのアドレスを扱える一方で、アドレス表記の冗長さやプレフィックスの考え方など、理解すべきポイントが増えます。クラウド環境ではIPv6の利用も進みつつあるため、基礎だけでも押さえておくことが将来的な武器になります。

DHCPと固定IPの使い分け

IPアドレスの設定方法には大きく分けて2つあります

DHCP(Dynamic Host Configuration Protocol)

ネットワーク機器が自動的にIPを割り当てる仕組み。ユーザーPCや検証用サーバーには便利ですが、再起動などでIPが変わる可能性があるため、恒常的なサービス提供には不向きです。

固定IP

特定のIPアドレスを手動で設定する方式。Webサーバー、DBサーバー、DNSサーバーなどの“中核インフラ”には必須です。

このように、どのサーバーにどのIPが割り当てられているかを常に把握し、役割に応じた使い分けを意識することがトラブルを未然に防ぐカギとなります。

ゲートウェイとDNSの役割

ゲートウェイ

サーバーが自ネットワークの外と通信する際の“出口”です。

DNS(Domain Name System)

DNSは、サーバーがホスト名(例:www.example.com)をIPアドレスに変換するために利用します。

これらの設定が間違っていると、「サーバーは立ち上がっているのに通信できない」「外部のAPIに接続できない」といった問題が発生します。

特にDNSは軽視されがちですが、DNSサーバーの応答遅延や名前解決の失敗が、Webサイトの表示速度低下やAPI通信のタイムアウトに直結することも多いのです。

VLANとセグメント設計の考え方

物理ネットワークが仮想化されている昨今、VLAN(Virtual LAN)によるネットワークの論理分離が当たり前になっています。

また、ファイアウォール設定やアクセス制御も、VLAN設計と連動して最適化されるべきです。

クラウド環境でも、VPCやサブネット設計の中でこの考え方は変わりません。

そのため、物理でも仮想でも「ネットワークをどう切り分け、どう守るか」を意識した設計が重要です。

ネットワークはサーバー構築の“下準備”ではなく、“構築そのもの”といっても過言ではありません。

IPやDNSといった小さな設定ミスが、大きな障害に繋がるケースは多く、トラブルを防ぐには基礎の徹底が何よりも重要です。

構築作業における実践ポイント

ネットワークの基礎知識を頭に入れたら、いよいよ実際の構築作業です。

しかし「手順通りに設定しているのに通信できない」「想定通りのパフォーマンスが出ない」といったトラブルは、ネットワーク構成の設計や初期設定のミスに起因することが少なくありません。

本章では、ネットワーク構築における“実践上の注意点”を、設計・設定・検証・現場対応の観点から紹介します。

設計時に考慮すべきネットワーク構成(物理・仮想)

まず押さえておくべきは、物理と仮想の違いを理解し、それぞれに合った設計を行うことです。

例えば、複数の環境(Web・DB・バッチ処理など)を1つのL2セグメントに混在させた場合、障害影響が広範囲になることがあります。

そのため、「どの通信が誰とどうつながるべきか」を整理し、分離できる箇所はネットワーク設計で“明確に区切る”ことが大原則です。

ファイアウォールやルーティング設定の注意点

構築時によくあるつまずきポイントのひとつが、「ポートは空いているはずなのに通信できない」問題。

その原因は大抵、以下のどれかです:

例として、Webサーバー → DBサーバー への接続で「DB側からの応答が来ない」というケースでは、DB側のアウトバウンドルールの不足や経路が別のゲートウェイに向いていたといった初歩的なミスがよく見られます。

ファイアウォールは「何を通すか」だけでなく、「通さないべき通信をどう明示的に拒否するか」という点にも注意しましょう。ログ出力の有無、エラーメッセージの抑制、遮断理由の明記など、後のトラブルシュートに役立ちます。

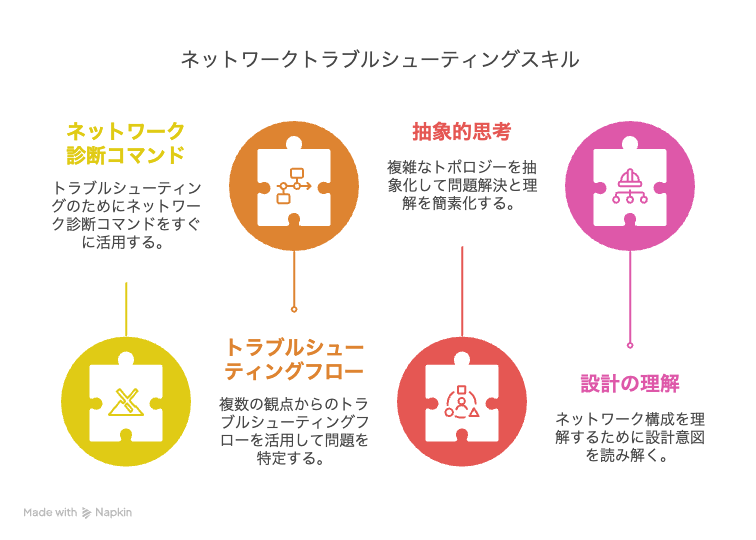

トラブルを未然に防ぐPing・traceroute・nslookupの使い方

構築時には、接続確認とルート調査の基本コマンドが非常に有効です。以下の3つは現場での“お守り”とも言える存在です。

例:Webサーバーが「外部APIに接続できない」場合。

tracerouteで出口を確認 → pingで応答確認 → nslookupで名前解決確認と進めることで、原因を素早く特定できます。

こうした“問題発生後の初動対応力”もネットワーク構築スキルの一部。手順書に落とし込んでおくと、チームメンバーのナレッジ共有にもつながります。

ケーブル接続やスイッチ設定など、現場ならではの注意点

物理構成においては、「正しくつながっているつもりでつながっていない」という人為的ミスがよく発生します。

また、ラック内でのケーブル配線の煩雑さが原因で障害対応に時間がかかるといったことも現場では珍しくありません。

現場での対応では「物理と論理の一致」を常に意識し、図面(ネットワーク構成図)と現物がズレないよう日々の記録・管理が重要です。

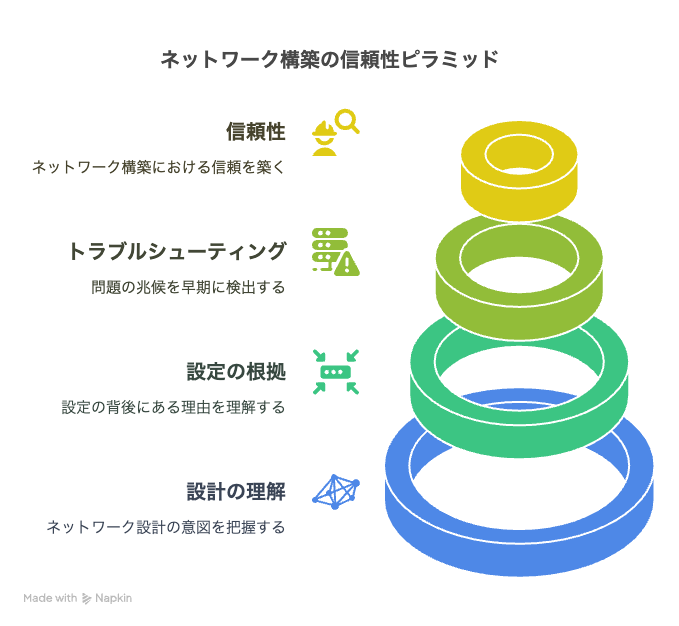

ネットワーク構築の実践では、机上の理論だけでは不十分です。

設計の意図を理解し、設定の根拠を持ち、トラブルの予兆を見抜く感覚が求められます。

特にファイアウォールやルーティングは、わずかなミスが大規模障害につながることもありますし、ケーブル1本の差し間違いで1日が潰れることもあります。

だからこそ、「なぜこの構成にしたのか」「なぜこの設定が必要なのか」を明確にしながら、一つひとつ丁寧に構築していく姿勢が、現場力としての信頼に直結します。

よくある失敗とその回避策

ネットワーク構築において、「設定したはず」「動くと思った」という思い込みが最も危険です。

それが本番環境での通信障害やパフォーマンス低下に直結するからです。

本章では、現場で頻繁に見かけるネットワーク構築時の典型的な失敗と、その未然防止策や対応のコツを紹介します。

IPアドレスの競合

同一ネットワーク内でIPアドレスが重複してしまう問題は、インフラ構築で最も基本的かつ致命的なミスの一つです。

DNSの登録漏れによる通信障害

名前解決ができずに通信失敗するパターンは、特に構築直後に多発します。

例: 社内でメールサーバーを新環境に切り替えた際、外部からメールが届かなくなる事象が発生。

調査の結果、DNSのMXレコードが旧サーバーのままになっていたという見落としが原因でした。

セグメント越え通信のポート閉塞

異なるネットワークセグメント間で通信できないというトラブルもよくあります。その多くは、ポートの閉塞が原因です。

例: WebサーバーからDBサーバーへの接続テストが失敗。

調査すると、DB側のファイアウォールで1433番ポート(SQL Server)が遮断されていた、というケースもよくあります。

MTUや速度設定ミスによるパフォーマンス低下

MTU(最大転送単位)の不一致や、ポート速度設定のミスによって通信は成立していても、パフォーマンスが著しく低下することがあります。

例: ファイル転送に時間がかかる。

確認したところ、スイッチとサーバーのMTU設定が異なっており、毎回フラグメントが発生していたというパターンも。

チームで取り組むネットワーク構築のコツ

ネットワーク構築は、単なる配線や設定作業の集合体ではありません。

それはまさに、設計思想をもとにしたチーム戦であり、現場での一体感や意思疎通がインフラの安定性を左右します。

本章では、複数人でネットワークを構築・運用する際に押さえておきたい、3つのキーポイントを紹介します。

設計意図の共有:ドキュメント化と引き継ぎ

構築作業は属人化すると危険です。

「誰が、なぜ、この設定を行ったのか?」が後から追えなければ、トラブル時の初動が遅れるだけでなく、ミスの再発も防げません。

ドキュメント化の目的=“未来の自分と他人のため”

以下のような情報を必ず記録し、チーム内で共有しておくべきです。

特にクラウドや仮想ネットワークでは、「見えないネットワーク」となりがち。構成の“見える化”が不可欠です。

引き継ぎ時は「口頭ではなく、レビュー付きのドキュメント」がポイントとなります。

変更管理と構成管理の基本

「ちょっと設定変えました」が招くトラブルは、現場あるあるです。

だからこそ、ネットワークでは“変更前提”で管理を設計することが重要です。

たとえば、冗長構成のルーティング変更や、FWルールの追加には、予想外の影響が出ることもあります。「戻せる設計」=信頼されるネットワークです。

構成管理では「構成を記録し、履歴を残す」ことが基本

構築時の役割分担と確認プロセス

複数人で構築を進める際、「誰が何をやるのか」が不明確だと、手戻りや設定ミスが発生します。

まとめ:インフラエンジニアに求められる“引き出し”とは

ネットワークに関する知識は、単に「構築できる」ことを意味するものではありません。

“現場で信頼されるエンジニア”になるためには、それをどう活かすかが問われます。

ネットワーク知識は「構築」だけでなく「運用」にも活きる

構築フェーズでは、計画的にネットワークを設計・設定します。

しかし、本当に差がつくのは運用フェーズです。

こうしたトラブル時に、パケットの流れを頭の中で描けるか、何をどう切り分けるかの判断ができるか。

それこそが、ネットワークの「引き出し」を持っているエンジニアの強みです。

「構築で終わり」ではなく、「運用でこそ真価が問われる」という視点を持つことで、一段上のエンジニアとして成長できます。

現場で信頼される技術者になるための第一歩

現場では「すぐ動ける」技術者が重宝されます。

とはいえ、それは“なんでも即答できる人”という意味ではありません。

“根拠をもって落ち着いて対応できる人”こそが、本当の意味で信頼される存在です。

そして何より大切なのは、経験から学び、自分の言葉で語れるようにする姿勢です。

あなたの“技術の引き出し”を育てよう

本記事では、ネットワーク構築における基本知識とよくある失敗、チームでの進め方などを紹介してきました。

この知識は、単発のプロジェクトで終わるものではなく、今後のキャリアにおける土台となる力です。

ネットワークを理解するということは、すなわちインフラ全体の設計思想を理解するということ。それはオンプレでもクラウドでも変わらない、不変のスキルです。

「ネットワークは専門外」と思っていた人も、「まだ経験が浅い」と感じている若手エンジニアの方も、まずは1つでも“自分の引き出し”を持つことから始めてみませんか?

信頼されるインフラエンジニアは、知識よりも“解像度の高い理解”を持っている。

その理解を支えるのが、日々の現場と学びの積み重ねです。

次のトラブル、次の構築プロジェクトで、あなたの引き出しが誰かを助ける瞬間がきっと来るはずです。

以上、「ネットワークはインフラの要!構築時に押さえるべき基本と実践知識」の話題でした。

192.168.10.5/24 というIPは「192.168.10.0 〜 192.168.10.255」のネットワークに属しており、255台までのデバイスが同じネットワーク内に存在できるという意味になります。